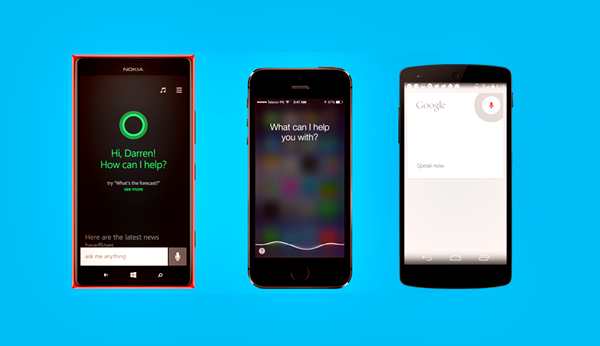

روش جدید هک؛ دستیاران صوتی ابزار جدید هکرها!

به تازگی یک گروه از محققان ANSSI (یک سازمان دولتی فرانسوی که در زمینه امنیت اطلاعات فعالیت میکنند) نشان دادهاند که هکرها چگونه میتوانند با استفاده از امواج رادیویی و از طریق هدفونها و میکروفونی که به اسمارتفون متصل هستند، میتوانند برای دستگاههای اندرویدی که از Google Now و دستگاههای آیفون که از سیری استفاده میکنند، دستوراتی را ارسال کنند. مکانیزم مورد استفاده توسط این گروه امنیتی، کاملا منحصر به فرد و قابل توجه است. در این روش، هکرها از هدفون به عنوان یک آنتن استفاده میکنند و همچنین برای تبدیل امواج الکترومغناطیس به سیگنالهای الکتریکی که توسط سیستمعامل تلفن شناسایی و در ظاهر فرمانهای صوتی است که از میکروفون کاربر ارسال میشود، از سیستم متصل به هدفون استفاده میکنند.

Chaouki Kasmi و José Lopes Esteves دو کارشناس امنیتی که موفق شدند این رخنه امنیتی را شناسایی کنند و نتیجه تحقیقات خود را در اختیار آژانس دولتی فرانسه ANSSI قرار دادهاند. آنها در گزارش خود به این نکته اشاره کردهاند که هکرها برای بهرهبرداری از چنین ترفندی، هیچ محدودیتی ندارند؛

بهطور مثال، یک هکر میتواند در محیط پرجمعیتی مانند فرودگاه نیز، با ارسال امواج الکترومغناطیسی، به تعداد قابل توجهی از دستگاههای همراه نفوذ کند و کنترل دستگاهها را بر عهده گیرد. همچنین، هکر با یک سرویس ویژه تلفنی ارتباط برقرار و هزینه برقراری این ارتباط را به حساب قربانی منتقل میکند تا از حساب او کسر شود.

این شیوه حمله به اسمارتفونها، روی دستگاههایی جواب میدهد که دستیار شخصی روی آنها فعال، هندزفری به دستگاه متصل است و صفحهنمایش آن در وضعیت قفل نباشد؛ البته این احتمال وجود دارد که صاحب اسمارتفون، متوجه بروز رفتارهای غیرعادی روی دستگاهش شود و بخواهد علت را پیدا کند؛ اما به هر ترتیب ضریب موفقیت هکرها همچنان بالا است؛ البته این دو کارشناس امنیتی در گزارش خود یادآور شدهاند که هکرها، بهراحتی میتوانند دستگاههای ارسالکننده امواج را در کولهپشتی خود جاسازی کنند. در این حالت برد این دستگاهها به دو متر میرسد؛ همچنین اگر از تجهیزاتی استفاده شود که در یک خودروی ون قرار میگیرند، این برد به ۴٫۸ متر افزایش پیدا میکند. این دو کارشناس امنیتی اعلام کردهاند، ویژگیهای صوتی اسمارتفونها میتواند به راحتی، صاحب دستگاه را در معرض خطر قرار دهد؛ بهطوری که هکر میتواند در اطاق مجاور کاربر قرار داشته باشد. شما، برای آنکه بتوانید به صفحهکلید اسمارتفونها دسترسی داشته باشید، باید پینکد مربوطه را وارد کنید؛ در حالیکه رابطهای صوتی بدون آنکه نیازی به احراز هویت داشته باشند، به دستورات وارد شده گوش میکنند. همین موضوع باعث شده است که دستیاران شخصی به یک نقطه ضعف امنیتی بالقوه آلوده باشند.

محققان آژانس ANSSI، شرکتهای گوگل و اپل را در خصوص این مشکل امنیتی آگاه ساختهاند و توصیههای لازم را در اختیار آنها قرار دادهاند. آنها توصیه کردهاند، بهتر است روی کورد هدفونها، روکشی قرار بگیرد تا هکرها نتوانند سیگنال رادیویی پر قدرتی را ارسال کنند. آنها همچنین میتوانند حسگرهای الکترومغناطیسی را اسمارتفون قرار داده تا مانع از حملات هکری شود.

لازم به توضیح است، پیشگیری از بروز چنین حملاتی به شیوه نرمافزاری نیز امکانپذیر است؛ بهطوری که به کاربران اجازه داده شود تا از یک حالت سفارشی همچون کلمات Wake، برای دسترسی به سیری یا Google Now استفاده کنند؛ همچنین شرکتهای اپل و گوگل میتوانند از تشخیصدهنده صوتی، برای بلوکه کردن فرمانهای ناشناس استفاده کنند. در زمان نگارش این مقاله، هیچکدام از دو شرکت اپل و گوگل درباره پیشنهادات ANSSI واکنشی نشان ندادهاند.

اگر قبلا در بیان ثبت نام کرده اید لطفا ابتدا وارد شوید، در غیر این صورت می توانید ثبت نام کنید.